tp钱包官网下载|emet

EMET 缓解技术指南 - Microsoft 支持

EMET 缓解技术指南 - Microsoft 支持

跳转至主内容

Microsoft

支持

支持

支持

主页

Microsoft 365

Office

产品

Microsoft 365

Outlook

Microsoft Teams

OneDrive

OneNote

Windows

Microsoft Edge

更多信息 ...

设备

Surface

电脑配件

移动体验

Xbox

PC 游戏

HoloLens

硬件保修

帐户和计费

帐户

Microsoft Store 和计费

资源

新增功能

社区论坛

Microsoft 365 管理员

小型企业门户

开发人员

教育

上报支持欺诈

更多

购买 Microsoft 365

所有 Microsoft

Global

Microsoft 365

Teams

Windows

Surface

Xbox

折扣专区

企业购

支持

软件

软件

Windows 应用

AI

OneDrive

Outlook

Skype

OneNote

Microsoft Teams

PC 和设备

PC 和设备

购买 Xbox

PC 和平板电脑

配件

娱乐

娱乐

Xbox 与游戏

PC 游戏

企业

企业

Microsoft Cloud

Microsoft 安全

Azure

Dynamics 365

Microsoft 365 商业版

Microsoft 行业

Microsoft Power Platform

开发人员与 IT

开发人员与 IT

开发人员中心

文档

Microsoft Learn

Microsoft 技术社区

Azure 市场

AppSource

Visual Studio

其他

其他

免费下载与安全性

教育

查看站点地图

搜索

搜索帮助

无结果

取消

登录

使用 Microsoft 登录

登录或创建帐户。

你好,

使用其他帐户。

你有多个帐户

选择要登录的帐户。

EMET 缓解技术指南

Developer Tools 更多...更少

摘要

增强的缓解体验工具包 (EMET) 是一种可以帮助阻止软件中的漏洞被利用的实用程序。 EMET 通过使用安全缓解技术来实现此目的。 这些技术用作特殊防护和阻挡,导致利用者必须攻克障碍才能利用软件漏洞。 这些安全缓解技术不保证这些漏洞不被利用。 而是尽量使漏洞的利用变得尽可能困难。 有关 EMET 的更多信息,请单击下面的文章编号,以查看 Microsoft 知识库中相应的文章:

2458544 增强的缓解体验工具包 当 EMET 缓解技术应用于某个软件或某种软件时可能会出现兼容性问题,这是因为受保护软件的行为方式类似于利用软件漏洞的方式。 本文介绍了通常与 EMET 的缓解功能存在兼容性问题的几种软件,并提供了与 EMET 的一项或多项缓解功能出现兼容性问题的产品列表。

更多信息

一般指南

EMET 缓解技术工作在操作系统中很低的层次上,有几种软件也执行类似的低层操作,当这些软件配置为使用 EMET 进行保护时,就可能会出现兼容性问题。 下面列出了不得受 EMET 保护的软件种类:

反恶意软件和入侵防护或检测软件

调试程序

使用数字版权管理 (DRM) 技术的软件(即,视频游戏)

使用反调试、软件混淆或挂钩技术的软件

某些基于主机的入侵防护系统 (HIPS) 应用程序可以提供类似于 EMET 的保护。 当这些应用程序与 EMET 一起安装在系统中时,可能需要进行额外的配置以使这两种产品得以共存。

此外,EMET 计划用于桌面应用程序,所以,应该只对接收或处理不可信数据的这些应用程序进行保护。 系统和网络服务也不在 EMET 的作用域内。 此外,虽然从技术上讲可以使用 EMET 保护这些服务,但我们不建议你这么做。

应用程序兼容性列表

以下列表中是已经与 EMET 提供的缓解功能出现兼容性问题的具体产品。 如果想要使用 EMET 来保护这些产品,必须禁用不兼容的特定缓解功能。 请注意,该列表已经考虑了产品最新版本的默认配置。 当你向标准软件应用特定的加载项或其他组件时,可能会遇到兼容性问题。

不兼容的缓解功能

产品

EMET 4.1 更新 1

EMET 5.2

EMET 5.5 及更新版本

.NET 2.0/3.5

导出地址过滤(EAF)/导入地址过滤(IAF)

EAF/IAF

EAF/IAF

7-Zip Console/GUI/File Manager

(EAF)

EAF

EAF

AMD 62xx 处理器

EAF

EAF

EAF

Beyond Trust Power Broker

不适用

EAF、EAF+、Stack Pivot

EAF、EAF+、Stack Pivot

某些 AMD/ATI 视频驱动程序

System ASLR=AlwaysOn

System ASLR=AlwaysOn

System ASLR=AlwaysOn

DropBox

EAF

EAF

EAF

Excel Power Query、Power View、Power Map 和 PowerPivot

EAF

EAF

EAF

Google Chrome

SEHOP*

SEHOP*

SEHOP*、EAF+

Google Talk

DEP、SEHOP*

DEP、SEHOP*

DEP、SEHOP*

Immidio Flex+

不适用

EAF

EAF

McAfee HDLP

EAF

EAF

EAF

Microsoft Office Web Components (OWC)

System DEP=AlwaysOn

System DEP=AlwaysOn

System DEP=AlwaysOn

Microsoft PowerPoint

EAF

EAF

EAF

Microsoft 团队

SEHOP*

SEHOP*

SEHOP*、EAF+

Microsoft Word

Heapspray

不适用

不适用

Oracle Javaǂ

Heapspray

Heapspray

Heapspray

Pitney Bowes Print Audit 6

SimExecFlow

SimExecFlow

SimExecFlow

Siebel CRM 版本为 8.1.1.9

SEHOP

SEHOP

SEHOP

Skype

EAF

EAF

EAF

SolarWinds Syslogd Manager

EAF

EAF

EAF

VLC Player 2.1.3+

SimExecFlow

不适用

不适用

Windows Media Player

MandatoryASLR、EAF、SEHOP*

MandatoryASLR、EAF、SEHOP*

MandatoryASLR、EAF、SEHOP*

Windows 照片库

Caller

不适用

不适用

* 仅限于在 Windows Vista 和较早版本上

ǂ 在运行 EMET 缓解技术时,如果使用为虚拟机保留大块内存的设置(即使用 -Xms 选项),那么 EMET 缓解技术与 Oracle Java 之间可能会出现不兼容问题。

常见问题解答

问: 哪些漏洞导致 CVE 被 EMET 阻止?

答: 下表列出了部分 CVE,其已知漏洞一经发现就会受到 EMET 成功阻止:

CVE 编号

产品系列

CVE-2004-0210

Windows

CVE-2006-2492

Office

CVE-2006-3590

Office

CVE-2007-5659

Adobe Reader、Adobe Acrobat

CVE-2008-4841

Office

CVE-2009-0927

Adobe Reader、Adobe Acrobat

CVE-2009-4324

Adobe Reader、Adobe Acrobat

CVE-2010-0188

Adobe Reader、Adobe Acrobat

CVE-2010-0806

Internet Explorer

CVE-2010-1297

Adobe Flash Player、Adobe AIR、Adobe Reader、Adobe Acrobat

CVE-2010-2572

Office

CVE-2010-2883

Adobe Reader、Adobe Acrobat

CVE-2010-3333

Office

CVE-2010-3654

Adobe Flash Player

CVE-2011-0097

Office

CVE-2011-0101

Office

CVE-2011-0611

Adobe Flash Player、Adobe AIR、Adobe Reader、Adobe Acrobat

CVE-2011-1269

Office

CVE-2012-0158

Office、SQL Server、Commerce Server、Visual FoxPro、Visual Basic

CVE-2012-0779

Adobe Flash Player

CVE-2013-0640

Adobe Reader、Adobe Acrobat

CVE-2013-1331

Office

CVE-2013-1347

Internet Explorer

CVE-2013-3893

Internet Explorer

CVE-2013-3897

Internet Explorer

CVE-2013-3906

Windows、Office

CVE-2013-3918

Windows

CVE-2013-5065

Windows

CVE-2013-5330

Adobe Flash Player、Adobe AIR

CVE-2014-0322

Internet Explorer

CVE-2014-0497

Adobe Flash Player

CVE-2014-1761

Office、SharePoint

CVE-2014-1776

Internet Explorer

CVE-2015-0313

Adobe Flash Player

CVE-2015-1815

Internet Explorer

问: 如何使用 MSIEXEC 命令或注册表命令卸载 Microsoft EMET 5.1?

答: 请参阅以下 TechNet 主题中的参考:

Msiexec(命令行选项)

问: 如何禁用 Watson 错误报告 (WER)?

答: 请参阅以下 Windows 和 Windows Server 文章中的参考:

WER 设置

Windows 错误报告

第三方信息免责声明

第三方信息免责声明

本文中提到的第三方产品由 Microsoft 以外的其他公司提供。 Microsoft 不对这些产品的性能或可靠性提供任何明示或暗示性担保。

订阅 RSS 源

需要更多帮助?

需要更多选项?

发现

社区

了解订阅权益、浏览培训课程、了解如何保护设备等。

Microsoft 365 订阅权益

Microsoft 365 培训

Microsoft 安全性

辅助功能中心

社区可帮助你提出和回答问题、提供反馈,并听取经验丰富专家的意见。

咨询 Microsoft 社区

Microsoft 技术社区

Windows 预览体验成员

Microsoft 365 预览体验

此信息是否有帮助?

是

否

谢谢!还有关于 Microsoft 的反馈吗?

你能帮助我们改进吗? (向 Microsoft 发送反馈,以便我们提供帮助。)

你对语言质量的满意程度如何?

哪些因素影响了你的体验?

解决了我的问题

指示清晰

易于理解

无行话

图片有帮助

翻译质量

与屏幕上显示的不一致

错误说明

技术性太强

信息还少

图片太少

翻译质量

是否还有其他反馈? (可选)

提交反馈

按“提交”即表示你的反馈将用于改进 Microsoft 产品和服务。

你的 IT 管理员将能够收集此数据。

隐私声明。

谢谢您的反馈!

×

新增内容

Surface Pro 9

Surface Laptop 5

Surface Studio 2+

Surface Laptop Go 2

Surface Go 3

Microsoft 365

Windows 11 应用程序

Microsoft Store

帐户个人资料

下载中心

订单跟踪

教育

Microsoft 教育版

教育设备

Microsoft Teams 教育版

Microsoft 365 教育版

Office 教育版

教育工作者培训和开发

面向学生和家长的优惠

面向学生的 Azure

企业

Microsoft Cloud

Microsoft 安全

Azure

Dynamics 365

Microsoft 365

Microsoft Advertising

Microsoft 行业

Microsoft Teams

开发人员与 IT

开发人员中心

文档

Microsoft Learn

Microsoft 技术社区

Azure 市场

AppSource

Microsoft Power Platform

Visual Studio

公司

招贤纳士

关于 Microsoft

公司新闻

Microsoft 隐私

投资人

可持续发展

中文(中国)

加利福尼亚州消费者隐私法案(CCPA)选择退出图标

你的隐私选择

加利福尼亚州消费者隐私法案(CCPA)选择退出图标

你的隐私选择

与 Microsoft 联系

隐私

管理 Cookie

使用条款

商标

关于我们的广告

京ICP备09042378号-6

© Microsoft 2024

应用缓解以帮助防止通过漏洞进行攻击 | Microsoft Learn

应用缓解以帮助防止通过漏洞进行攻击 | Microsoft Learn

跳转至主内容

此浏览器不再受支持。

请升级到 Microsoft Edge 以使用最新的功能、安全更新和技术支持。

下载 Microsoft Edge

有关 Internet Explorer 和 Microsoft Edge 的详细信息

目录

退出焦点模式

使用英语阅读

保存

目录

使用英语阅读

保存

打印

电子邮件

目录

保护设备免遭攻击

项目

02/22/2024

13 个参与者

反馈

本文内容

适用于:

Microsoft Defender for Endpoint 计划 1

Microsoft Defender for Endpoint 计划 2

Microsoft Defender XDR

Exploit Protection 自动将大量攻击缓解技术应用于操作系统进程和应用。 从 Windows 10 版本 1709、Windows 11 和 Windows Server 版本 1803 开始支持 Exploit Protection。

Exploit Protection 最适用于 Microsoft Defender for Endpoint,向你详细报告 Exploit Protection 事件和阻止,作为常见警报调查方案的一部分。

可以在单个设备上启用 Exploit Protection,然后使用组策略将 XML 文件一次性分发到多个设备。

在设备上找到缓解措施时,将从操作中心显示通知。 你可以使用公司的详细信息和联系人信息自定义通知。 还可以单独启用规则以自定义功能所监视的技术。

还可以使用审核模式评估 Exploit Protection(如果已启用)对你的组织有何影响。

增强型减灾体验工具包(EMET)中的许多功能都包含在 Exploit Protection 中。 实际上,你可以将现有的 EMET 配置文件转换并导入到 Exploit Protection 中。 如需了解更多信息,请参阅导入、导出和部署 Exploit Protection 配置。

重要

如果你当前使用的是 EMET,请注意 EMET 已于 2018 年 7 月 31 日终止支持。 请考虑将 EMET 替换为 Windows 10 中的 Exploit Protection。

警告

某些安全缓解技术可能存在某些应用程序的兼容性问题。 应在生产环境或网络的其余部分中部署配置之前,使用审核模式测试所有目标使用方案中的 Exploit Protection。

在Microsoft Defender门户中查看攻击保护事件

Microsoft Defender for Endpoint 向你详细报告事件和阻止,作为其警报调查方案的一部分。

可以使用高级搜寻查询 Microsoft Defender for Endpoint 数据。 如果你使用的是审核模式,则可以使用高级搜寻来了解 Exploit Protection 设置对你的环境有何影响。

示例查询如下:

DeviceEvents

| where ActionType startswith 'ExploitGuard' and ActionType !contains 'NetworkProtection'

在 Windows 事件查看器中查看 Exploit Protection 事件

可以查看 Windows 事件日志以了解在 Exploit Protection 阻止(或审核)应用时创建的事件:

提供程序/源

事件 ID

描述

安全缓解

1

ACG 审核

安全缓解

2

ACG 强制

安全缓解

3

不允许子进程审核

安全缓解

4

不允许子进程阻止

安全缓解

5

阻止低完整性图像审核

安全缓解

6

阻止低完整性图像阻止

安全缓解

7

阻止远程图像审核

安全缓解

8

阻止远程图像阻止

安全缓解

9

禁用 win32k 系统调用审核

安全缓解

10

禁用 win32k 系统调用阻止

安全缓解

11

代码完整性防护审核

安全缓解

12

代码完整性防护阻止

安全缓解

13

EAF 审核

安全缓解

14

EAF 强制

安全缓解

15

EAF+ 审核

安全缓解

16

EAF+ 强制

安全缓解

17

IAF 审核

安全缓解

18

IAF 强制

安全缓解

19

ROP StackPivot 审核

安全缓解

20

ROP StackPivot 强制

安全缓解

21

ROP CallerCheck 审核

安全缓解

22

ROP CallerCheck 强制

安全缓解

23

ROP SimExec 审核

安全缓解

24

ROP SimExec 强制

WER-诊断

5

CFG 阻止

Win32K

260

不受信任的字体

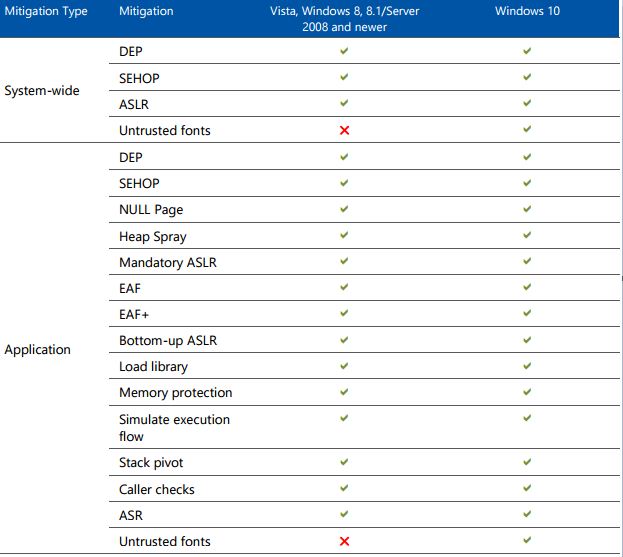

缓解比较

EMET 中提供的缓解包含在 Exploit Protection 下的本地 Windows 10(从版本 1709 开始)、Windows 11 和 Windows Server(从版本 1803 开始)中。

本部分中的表格表示 EMET 和 Exploit Protection 之间的本机缓解的可用性和支持。

缓解

在 Exploit protection 下可用

在 EMET 中可用

任意代码防护(ACG)

是

是作为“内存保护检查”

阻止远程图像

是

是作为“加载库检查”

阻止不受信任的字体

是

是

数据执行保护(DEP)

是

是

导出地址筛选(EAF)

是

是

强制图像随机化(强制 ASLR)

是

是

Null 页安全缓解

是包含在本地 Windows 10 和 Windows 11 中有关详细信息,请参阅使用Windows 10安全功能缓解威胁

是

随机内存分配(由下而上 ASLR)

是

是

模拟执行(SimExec)

是

是

验证 API 调用(CallerCheck)

是

是

验证异常链(SEHOP)

是

是

验证堆栈完整性(StackPivot)

是

是

证书信任(可配置的证书固定)

Windows 10 和 Windows 11 提供企业证书固定

是

堆喷射分配

对基于浏览器的较新攻击无效;较新的缓解可提供更好的保护有关详细信息,请参阅使用Windows 10安全功能缓解威胁

是

阻止低完整性图像

是

否

代码完整性防护

是

否

禁用扩展点

是

否

禁用 Win32k 系统调用

是

否

不允许子进程

是

否

导入地址筛选(IAF)

是

否

验证处理使用情况

是

否

验证堆完整性

是

否

验证映像依赖项完整性

是

否

注意

EMET 中提供的高级 ROP 缓解已由 Windows 10 和 Windows 11 中的 ACG 取代,默认情况下,在为进程启用反 ROP 缓解的过程将启用其他 EMET 高级设置。 有关Windows 10如何采用现有 EMET 技术的详细信息,请参阅使用Windows 10安全功能缓解威胁。

另请参阅

配置和审核 Exploit Protection 缓解

排查 Exploit Protection 问题

优化 ASR 规则部署和检测

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。

反馈

此页面是否有帮助?

是

否

提供产品反馈

反馈

Coming soon: Throughout 2024 we will be phasing out GitHub Issues as the feedback mechanism for content and replacing it with a new feedback system. For more information see: https://aka.ms/ContentUserFeedback.

提交和查看相关反馈

此产品

此页面

查看所有页面反馈

其他资源

加州消费者隐私法案 (CCPA) 禁用图标

你的隐私选择

主题

亮

暗

高对比度

早期版本

博客

参与

隐私

使用条款

商标

© Microsoft 2024

其他资源

本文内容

加州消费者隐私法案 (CCPA) 禁用图标

你的隐私选择

主题

亮

暗

高对比度

早期版本

博客

参与

隐私

使用条款

商标

© Microsoft 2024

EMET的作用是什么? - 知乎

EMET的作用是什么? - 知乎首页知乎知学堂发现等你来答切换模式登录/注册信息安全EMET的作用是什么?EMET(Enhanced Mitigation Experience Toolkit,增强的缓解体验工具包)微软提供的一款用以减少软件漏洞被利用的安…显示全部 关注者44被浏览8,006关注问题写回答邀请回答好问题添加评论分享1 个回答默认排序知乎用户EMET是用来临时解决溢出问题发生的。如果你安装了但是没有任何设置是没用的。与杀毒软件没冲突。影响软件性能倒不至于。他的主要作用是对微软及其软件公布的零日漏洞临时防御。就是指在微软还没来得及出补丁的情况下你又从网上得知某位置存在问题或者漏洞已公布的用来临时防御。比如常见的IE就是一个常被利用的薄弱之处。扩展阅读:溢出攻击:将一段恶意代码通过漏洞插入到程序正常代码中。因为代码长度固定,导致正常代码溢出或被覆盖。当调用用到这个本来是正常代码却被插入了恶意代码的程序的时候恶意代码就被执行了。这段恶意代码能用来做什么?通常用于添加用户,提升权限,甚至可以让其系统重启或崩溃。EMET是如何防御这样的漏洞的?他有个提供数据执行保护功能(EDP),给本身不具备EDP功能的程序加上。强制阻止位于内存中的可执行代码运行,仅仅允许纯数据内容。看到溢出攻击的原理一定秒懂。这样就可以预防常见的漏洞利用方式。实况举例:某黑客取得某站点Webshell,此时可查看修改添加文件。但是如果需要进一步入侵渗透获得服务器权限时就可以利用这样的漏洞来溢出提权。添加用户,提升权限。CMD命令下添加用户的命令为net user name heike.asd /add 如果被禁止了没有回显就找可读可写的目录上传利用程序exp来溢出提权"C:\windows\temp\cookies\pr.exe /c net user name heike.asd /add ""这样执行这个溢出程序就可以添加用户并加入管理组net localgroup administrators name /add成为管理员之后你可给他打开3389端口远程登录服务器加上后门长期控制此台服务器成为黑客手中的肉鸡。最后友情提示:不更改下载取得权限的机器内任何文件及内容信息。你懂的第一次如此详细了解一个问题并回答。鉴于水平可能有错仅供参考,谅解~发布于 2014-04-07 11:36赞同 23 条评论分享收藏喜欢收起

增强的缓解体验工具包 (EMET) - Microsoft Lifecycle | Microsoft Learn

增强的缓解体验工具包 (EMET) - Microsoft Lifecycle | Microsoft Learn

跳转至主内容

此浏览器不再受支持。

请升级到 Microsoft Edge 以使用最新的功能、安全更新和技术支持。

下载 Microsoft Edge

有关 Internet Explorer 和 Microsoft Edge 的详细信息

目录

退出焦点模式

使用英语阅读

保存

使用英语阅读

保存

编辑

打印

电子邮件

目录

增强的缓解体验工具包 (EMET)

增强型减灾体验工具包 (EMET) 遵循固定生命周期策略。

支持日期以太平洋时区 (PT) 显示 - 美国华盛顿州雷蒙德市。

支持日期

正在列出

开始日期

主流结束日期

延长结束日期

增强的缓解体验工具包 (EMET)

2016-12-30T00:00:00.000-08:00

2016-12-30T22:59:59.999-08:00

2018-07-31T22:59:59.999-08:00

加州消费者隐私法案 (CCPA) 禁用图标

你的隐私选择

主题

亮

暗

高对比度

早期版本

博客

参与

隐私

使用条款

商标

© Microsoft 2024

加州消费者隐私法案 (CCPA) 禁用图标

你的隐私选择

主题

亮

暗

高对比度

早期版本

博客

参与

隐私

使用条款

商标

© Microsoft 2024

使用 Windows 10 安全功能缓解威胁 - Windows Security | Microsoft Learn

使用 Windows 10 安全功能缓解威胁 - Windows Security | Microsoft Learn

跳转至主内容

此浏览器不再受支持。

请升级到 Microsoft Edge 以使用最新的功能、安全更新和技术支持。

下载 Microsoft Edge

有关 Internet Explorer 和 Microsoft Edge 的详细信息

目录

退出焦点模式

使用英语阅读

保存

目录

使用英语阅读

保存

打印

电子邮件

目录

使用 Windows 10 安全功能缓解威胁

项目

03/09/2023

26 个参与者

反馈

本文内容

适用于:

Windows 10

本主题概要介绍了当前安全环境面临的某些软件和固件威胁,以及 Windows 10 提供的应对这些威胁的缓解。 有关与 Microsoft 提供的保护类型相关的信息,请参阅相关主题。

部分

内容

安全威胁环境

描述安全威胁环境的现状,并概述 Windows 10 如何专门用于缓解软件攻击和类似威胁。

你可以配置的 Windows 10 缓解功能

提供可配置的威胁缓解功能表以及指向详细信息的链接。 产品功能(例如 Device Guard)在表 1 中显示,内存保护选项(例如,数据执行保护在表 2 中显示。

Windows 10 的内置缓解功能

提供无需配置Windows 10缓解措施的说明,这些缓解措施内置于操作系统中。 例如,堆保护和内核池保护均内置于 Windows 10 中。

了解 Windows 10 中与增强的缓解体验工具包有关的内容

介绍增强的缓解体验工具包 (EMET) 中的缓解如何与 Windows 10 中的内置功能对应,以及如何将 EMET 设置转换为适用于 Windows 10 的缓解政策。

此主题重点介绍旨在设备保护和威胁抵御的违反前缓解。 这些保护使用 Windows 10 中的其他安全防护,如以下示意图中所示:

图 1. 作为Windows 10安全防御的一部分的设备保护和威胁防护

安全威胁环境

当今的安全威胁形势是攻击性和顽强的威胁之一。 过去几年,恶意攻击者主要专注于通过其攻击获得社群认同,或因暂时使系统离线而获得的兴奋感。 此后,攻击者的动机转向赚钱,包括将设备和数据扣为人质,直到所有者支付要求的赎金。 现代攻击日益集中于大规模的知识产权盗窃;可能导致财务损失的目标系统性能降低;甚至会威胁全世界的个人、企业和国家/地区利益的网络恐怖主义。 此类攻击者通常是训练有素的个人和安全专家,其中一些人受雇于国家/地区,这些国家/地区拥有大额预算和似乎无限的人力资源。 这样的威胁需要可以解决这一挑战的方法。

认识到这一环境后,Windows 10 创意者更新(Windows 10 版本 1703)包含了多个安全功能,创建这些功能是为了增加发现和利用多种软件漏洞的难度(及成本)。 这些功能旨在:

消除各类漏洞

中断攻击技术

包含损坏,并阻止持续性

限制攻击机会窗口

以下部分提供了有关 Windows 10 版本 1703 中的安全缓解功能的详细信息。

你可以配置的 Windows 10 缓解功能

你可以配置的 Windows 10 缓解功能在以下两个表中列出。 第一张表包含各种针对企业中的设备和用户的保护措施,第二张表深入到数据保护执行等具体的内存保护措施。 内存保护选项提供针对恶意软件的具体缓解功能,这些恶意软件会尝试操控内存,以获取对系统的控制。

表 1 Windows 10可以配置的缓解措施

缓解功能和相应的威胁

描述和链接

Windows Defender SmartScreen 有助于防止下载恶意应用程序

Windows Defender SmartScreen 可以通过使用 Microsoft 维护的服务检查下载的应用程序的信誉。 用户第一次运行源自 Internet 的应用时(即使用户是从另一台电脑上复制的),SmartScreen 会检查应用是否缺少信誉或被认为是恶意应用,并相应地响应。详细信息:本主题后面的 Windows Defender SmartScreen

Credential Guard 有助于防止攻击者通过哈希传递或票证传递攻击获取访问权限

Credential Guard 使用基于虚拟化的安全性隔离密钥(例如,NTLM 密码哈希和 Kerberos 票证授予票证),以便仅特权系统软件可以访问它们。Credential Guard 包含在 Windows 10 企业版和 Windows Server 2016 中。详细信息:使用 Credential Guard 保护派生的域凭据

企业证书固定 有助于防止利用 PKI 的使用 PKI 的

企业证书固定让你能够防止内部域名链接到不需要的证书或欺骗颁发的证书。 使用企业证书固定,可以“固定” (将 X.509 证书及其公钥) 关联到其证书颁发机构(根证书或叶证书)。 详细信息:企业证书固定

Device Guard 有助于防止设备运行恶意软件或其他不受信任的应用

Device Guard 包括你创建的代码完整性策略;受信任应用的允许列表 - 组织中唯一允许运行的应用。 Device Guard 还包括一种功能强大的系统缓解措施,称为虚拟机监控程序保护的代码完整性 (HVCI) ,它使用基于虚拟化的安全 (VBS) 来保护 Windows 的内核模式代码完整性验证过程。 HVCI 有特定的硬件要求并使用代码完整性策略,即使获得了内核访问权限,它们也能帮助阻止攻击。Device Guard 包含在 Windows 10 企业版和 Windows Server 2016 中。详细信息:Device Guard 简介

Microsoft Defender防病毒、有助于使设备远离病毒和其他恶意软件

Windows 10包括Microsoft Defender防病毒,这是一种可靠的内置反恶意软件解决方案。 自 Windows 8 中引入防病毒以来,Microsoft Defender防病毒得到了显著改进。详细信息:本主题后面的Microsoft Defender防病毒

阻止不受信任的字体 有助于防止字体被用于特权提升攻击

阻止不受信任的字体这一设置可让你阻止用户将“不受信任”的字体加载到网络,这可以缓解与分析字体文件相关联的特权提升攻击。 但是,自 Windows 10 版本 1703 开始,这一缓解功能的重要性有所降低,因为字体分析被隔离在 AppContainer 沙盒中(对于描述此缓解功能和其他内核池保护功能的列表,请参阅本主题后面的内核池的保护功能)。详细信息:在企业中阻止不受信任的字体

内存保护 有助于防止恶意软件使用缓冲区溢出等内存操作技术

这些缓解功能(在表 2 中列出)有助于抵御基于内存的攻击,在这种攻击中,恶意软件或其他代码会操作内存以获取对系统的控制(例如,尝试使用缓冲区溢出将恶意的可执行代码注入到内存的恶意软件。 注意:如果其中一些缓解措施设置为其最严格的设置,则部分应用将无法运行。 测试可以帮助你充分发挥保护功能,并仍然允许应用运行。详细信息:本主题后面的表 2

UEFI 安全启动 有助于使平台抵御启动工具包和 rootkit

统一可扩展固件接口 (UEFI) 安全启动是一个针对由制造商内置于电脑中的固件的安全标准(从 Windows 8 开始)。 它有助于保护启动进程和固件抵御篡改,例如,来自实际存在的攻击者或来自各种形式的恶意软件,这些软件在启动过程中提前运行,或者在启动后在内核中运行。详细信息: UEFI 和安全启动

开机初期启动的反恶意软件 (ELAM) 有助于使平台抵御伪装成驱动程序的 rootkit

提前启动反恶意软件 (ELAM) 旨在使反恶意软件解决方案在所有非 Microsoft 驱动程序和应用之前启动。 如果恶意软件修改了与启动相关的驱动程序,ELAM 将检测到该更改,而且 Windows 会阻止该驱动程序启动,从而阻止基于该驱动程序的 Rootkit。详细信息:提前启动反恶意软件

设备运行状况证明 有助于防止被破坏的设备访问组织的资源

设备运行状况证明 (DHA) 提供了一种方法,可确认正在尝试连接到公司网络的设备处于正常运行状态,未受到恶意软件的破坏。 配置 DHA 后,可以根据预期的“正常”启动数据检查设备的实际启动数据度量值。 如果检查指示设备不正常,可以阻止该设备访问网络。详细信息:控制基于 Windows 10 的设备的运行状况和设备运行状况证明

可配置的 Windows 10 缓解功能旨在帮助抵御要求深入了解威胁和缓解功能、以及有关操作系统和应用程序如何处理内存的知识的内存操作。 充分利用这些类型的缓解功能的标准过程是在测试实验室中操作,发现给定设置是否干扰你使用的应用程序,以便你可以部署充分利用保护功能的设置,并仍允许应用正常运行。

作为 IT 专业人员,你可以要求应用程序开发人员和软件供应商提供包含称为控制流防护 (CFG) 的额外保护的应用程序。 不需要在操作系统中配置—保护将编译为应用程序。 可以在控制流防护中查找详细信息。

表 2 旨在帮助防止内存攻击的可配置Windows 10缓解措施

缓解功能和相应的威胁

描述

数据执行保护 (DEP) 有助于防止利用缓冲区溢出

数据执行保护(DEP) 是在 Windows 操作系统中提供的系统级内存保护功能。 DEP 允许操作系统将一个或多个内存页面标记为不可执行,这会防止从内存区域中运行代码,有助于防止利用缓冲区溢出。DEP 有助于防止从内存页面(例如,默认堆、堆叠和内存池)中运行代码。 尽管某些应用程序存在与 DEP 的兼容性问题,但大多数应用程序没有。详细信息:本主题后面的数据执行保护。组策略设置:对于 64 位应用程序,DEP 默认处于打开状态,但你可以使用替代进程缓解选项中所述的组策略设置来配置更多 DEP 保护,以帮助强制实施与应用相关的安全策略。

SEHOP 有助于防止结构化异常处理程序覆盖

结构化异常处理覆盖保护 (SEHOP) 旨在帮助使用结构化异常处理程序 (SEH) 覆盖技术阻止攻击。 由于此保护机制是在运行时提供的,因此无论应用是否已使用最新改进进行编译,它都有助于保护应用。 一些应用程序与 SEHOP 有兼容性问题,因此,请务必针对你的环境进行测试。详细信息:本主题后面的结构化异常处理覆盖保护。组策略设置:对于 64 位应用程序,SEHOP 默认处于打开状态,但你可以使用替代进程缓解选项中所述的组策略设置来配置更多 SEHOP 保护,以帮助强制实施与应用相关的安全策略。

ASLR 有助于基于预期的内存位置缓解恶意软件

地址空间布局随机化 (ASLR) 在启动时将 DLL 载入到随机的内存地址。 这种加载特定 DLL 有助于缓解旨在攻击特定内存位置的恶意软件。详细信息:本主题后面的地址空间布局随机化。组策略设置:ASLR 默认为 64 位应用程序启用,但你可以使用替代进程缓解选项中所述的组策略设置来配置更多 ASLR 保护,以帮助强制实施与应用相关的安全策略。

Windows Defender SmartScreen

Windows Defender SmartScreen 会在用户单击已报告的网络钓鱼和恶意软件网站时通知用户,并有助于防止用户进行不安全的下载或作出有关下载的明智决定。

对于Windows 10,Microsoft 改进了 SmartScreen (现在称为“Windows Defender SmartScreen) 保护功能”,将其应用信誉功能集成到操作系统本身,从而允许Windows Defender SmartScreen 检查从 Internet 下载的文件的信誉,并在用户即将运行高风险下载文件时警告用户。 用户首次运行源自 Internet 的应用时,Windows Defender SmartScreen 会根据 Microsoft 维护的服务使用数字签名和其他因素来检查应用程序的信誉。 如果应用缺乏信誉或已知是恶意应用,Windows Defender SmartScreen 会警告用户或完全阻止执行,具体取决于管理员如何配置Microsoft Intune或组策略设置。

有关详细信息,请参阅 Microsoft Defender SmartScreen 概述。

Microsoft Defender 防病毒

Windows 10 中的Microsoft Defender防病毒使用多管齐下的方法改进反恶意软件:

云提供的保护可在几秒钟内帮助检测和阻止新的恶意软件,即使这种恶意软件之前从未出现过。 该服务(自 Windows 10 版本 1703 起可用)使用分布式资源和机器学习以远快于传统签名更新的速率为终结点提供保护。

丰富的本地上下文改进了恶意软件的标识方式。 Windows 10不仅告知Microsoft Defender防病毒内容(如文件和进程),还告知内容来自何处、存储位置等。 有关源和历史记录的信息使Microsoft Defender防病毒可以对不同的内容应用不同级别的审查。

广泛的全局传感器可帮助Microsoft Defender防病毒保持最新状态,并了解最新的恶意软件。 通过两种方式实现此最新状态:从终结点收集丰富的本地上下文数据,以及集中分析这些数据。

防篡改有助于保护Microsoft Defender防病毒本身免受恶意软件攻击。 例如,Microsoft Defender 防病毒使用受保护的进程,可以防止不受信任的进程尝试篡改 Microsoft Defender 防病毒组件、其注册表项等。 (本主题后面将介绍受保护的进程。)

企业级功能为 IT 专业人员提供了使Microsoft Defender防病毒成为企业级反恶意软件解决方案所需的工具和配置选项。

有关详细信息,请参阅 Windows 10 中的 Windows Defender 和 Windows Server 的 Windows Defender 概述。

有关Microsoft Defender for Endpoint的信息,这是一项可帮助企业检测、调查和响应其网络上的高级和有针对性的攻击的服务,请参阅Microsoft Defender for Endpoint (资源) 和Microsoft Defender for Endpoint (文档) 。

数据执行保护

恶意软件依赖于其将恶意负载插入内存的能力,同时寄希望于在稍后执行。 如果恶意软件写入仅分配用于信息存储的区域,那么如果恶意软件可以阻止其运行,那难道不是很好吗?

数据执行保护 (DEP) 完全可以实现此目的,方法是大大缩小恶意代码可用来谋利的内存范围。 DEP 使用新式 CPU 上的 No eXecute 位将内存块标记为只读,以便这些块不能用于执行可能通过漏洞攻击插入的恶意代码。

若要使用任务管理器查看使用 DEP 的应用

打开任务管理器:按 Ctrl + Alt + Del 并选择任务管理器,或搜索“开始”屏幕。

单击更多详细信息(如果需要),然后单击详细信息选项卡。

右键单击任意列标题,然后单击选择列。

在选择列对话框中,选中最后一个数据执行保护复选框。

单击确定。

现在,你可以看到哪些进程启用了 DEP。

图 2. 已在 Windows 10 中启用 DEP 的进程

可以使用“控制面板”来查看或更改 DEP 设置。

若要在个人电脑上使用“控制面板”来查看或更改 DEP 设置

打开“控制面板系统”:单击“开始”,键入控制面板系统,然后按 ENTER。

单击高级系统设置,然后单击高级选项卡。

在性能框中,单击设置。

在性能选项中,单击数据执行保护选项卡。

选择一个选项:

仅为关键的 Windows 程序和服务启用 DEP

为除下列选定程序之外的所有程序和服务启用 DEP。 如果选择此选项,请使用 “添加 ”和“ 删除 ”按钮创建不为其启用 DEP 的异常列表。

若要使用组策略控制 DEP 设置

你可以使用名为进程缓解选项的组策略设置控制 DEP 设置。 一些应用程序与 DEP 有兼容性问题,因此,请务必针对你的环境进行测试。 若要使用组策略设置,请参阅替代进程缓解选项,有助于强制实施与应用相关的安全策略。

结构化异常处理覆盖保护

结构化异常处理覆盖保护 (SEHOP) 可帮助防止攻击者使用恶意代码利用结构化 异常处理 (SEH) ,SEH) 是系统不可或缺的一部分,并允许 (非恶意) 应用适当处理异常。 由于此保护机制是在运行时提供的,因此无论应用程序是否已使用最新改进进行编译,它都有助于保护应用程序。

你可以使用名为进程缓解选项的组策略设置控制 SEHOP 设置。 一些应用程序与 SEHOP 有兼容性问题,因此,请务必针对你的环境进行测试。 若要使用组策略设置,请参阅替代进程缓解选项,有助于强制实施与应用相关的安全策略。

地址空间布局随机化

用来访问系统的最常见的技术之一是,在已经运行的特权进程中找到漏洞、猜出或找到重要的系统代码和数据在内存中的放置位置,然后覆盖具有恶意负载的信息。 任何可以直接写入系统内存的恶意软件都可以在已知且可预测的位置覆盖它。

地址空间布局随机化 (ASLR) 使该类型的攻击变得更加困难,因为它随机化重要数据在内存中的存储方式和存储位置。 使用 ASLR 时,恶意软件更难找到需要攻击的特定位置。 图 3 通过显示在重新启动期间不同的关键 Windows 组件的位置在内存中如何更改,说明 ASLR 的工作原理。

图 3. 正在工作的 ASLR

与之前版本的 Windows 相比,Windows 10 已在整个系统中全面应用了 ASLR,并多次提高熵的级别以应对更复杂的攻击(如堆喷射)。 64 位系统和应用程序进程可充分利用大幅增加的内存空间,使恶意软件更难预测 Windows 10 存储重要数据的位置。 当将 ASLR 内存随机化用于具有 TPM 的系统时,其在各个设备之间所发挥的作用愈发不可替代,这使得通过在一个系统上运行而在另一系统上可靠运行以成功攻击变得更加困难。

可以使用名为“进程缓解选项”组策略设置来控制 ASLR 设置 (“强制 ASLR”和“自下而上 ASLR”) ,如替代进程缓解选项以帮助强制实施与应用相关的安全策略中所述。

Windows 10 的内置缓解功能

Windows 10 提供了多种可抵御攻击的操作系统内置威胁缓解功能,且无需在操作系统中进行任何配置。 下表介绍了其中一些缓解措施。

控制流防护 (CFG) 是一种缓解措施,不需要在操作系统中进行配置,但需要应用程序开发人员在编译时将缓解措施配置到应用程序中。 CFG 内置于 Microsoft Edge、IE11 和 Windows 10 中的其他区域,并且可以在编译时内置到许多其他应用程序中。

表 3 Windows 10缓解措施,以防范内存攻击 - 无需配置

缓解功能和相应的威胁

描述

SMB 针对 SYSVOL 和 NETLOGON 共享的强化有助于缓解中间人攻击

Active Directory 域服务默认 SYSVOL 和域控制器上的 NETLOGON 共享的客户端连接现在需要 SMB 签名和相互身份验证(如 Kerberos)。详细信息:本主题后面的 SMB 针对 SYSVOL 和 NETLOGON 共享的强化改进。

受保护的进程有助于防止个别进程篡改其他进程

使用“受保护的进程”功能,Windows 10可防止不受信任的进程与已专门签名的进程交互或篡改。详细信息:本主题后面的受保护的进程

通用 Windows 应用的保护功能筛选可下载应用,并在AppContainer 沙盒中运行它们

在可用之前,通用 Windows 应用已经过仔细筛选,并使用有限的特权和功能在 AppContainer 沙盒中运行。详细信息:本主题后面的通用 Windows 应用保护

堆的保护功能有助于防止利用堆

Windows 10包括对堆的保护,例如使用有助于防止堆使用的内存损坏的内部数据结构。详细信息:本主题后面的 Windows 堆保护。

内核池的保护功能有助于防止利用内核使用的池内存

Windows 10 包含对内核使用的内存池的保护。 例如,池溢出可以与用于创建攻击的取消链接操作结合,安全取消链接可以防止池溢出。详细信息:本主题后面的内核池的保护功能。

控制流防护有助于缓解对基于内存中的代码位置之间的流的攻击

控制流防护 (CFG) 是一种缓解措施,不需要在操作系统中进行配置,而是在编译时内置于软件中。 它内置于 Microsoft Edge、IE11 和 Windows 10 中的其他区域。 CFG 可内置于使用 C 或 C++ 编写的应用程序,或使用 Visual Studio 2015 编译的应用程序中。对于此类应用程序,CFG 可以检测攻击者试图更改预期代码流。 如果发生此尝试,CFG 将终止应用程序。 你可以请求软件供应商提供通过启用 CFG 编译的 Windows 应用程序。详细信息:本主题后面的控制流防护。

Microsoft Edge 中的内置保护功能(浏览器)有助于缓解多种威胁

Windows 10 包含全新的 Microsoft Edge 浏览器,在设计时使用了多个安全改进。详细信息:本主题后面的 Microsoft Edge 和 Internet Explorer 11。

SMB 针对 SYSVOL 和 NETLOGON 共享的强化改进

在 Windows 10 和 Windows Server 2016 中,Active Directory 域服务默认 SYSVOL 和域控制器上的 NETLOGON 共享的客户端连接需要服务器消息块 (SMB) 签名和相互身份验证(如 Kerberos)。 此要求可降低中间人攻击的可能性。 如果 SMB 签名和相互身份验证不可用,则运行Windows 10或Windows Server 2016的计算机不会处理基于域的组策略和脚本。

注意

这些设置的注册表值默认情况下并不出现,但在被组策略或其他注册表值替代前,强化规则仍然适用。 有关这些安全改进的详细信息, (也称为 UNC 强化) ,请参阅 Microsoft 知识库文章 3000483 和 MS15-011 & MS15-014:强化组策略。

受保护的进程

大多数安全控件旨在防止初始感染点。 但是,尽管所有预防控制都非常好,但恶意软件最终还是能找到感染系统的方法。 因此,系统内置了一些保护方法,可对攻击设备的恶意软件产生限制。 受保护的进程可创建这种类型的限制。

使用受保护的进程,Windows 10可防止不受信任的进程与已专门签名的进程进行交互或篡改。 受保护的进程为进程定义了信任级别。 受信度较低的进程被阻止进行交互,因而会攻击受信度较高的进程。 Windows 10在操作系统中更广泛地使用受保护的进程,并且与Windows 8.1一样,以可由第三方反恶意软件供应商使用的方式实现它们,如保护反恶意软件服务中所述。 这种易用性有助于使系统和反恶意软件解决方案更容易受到设法进入系统的恶意软件的篡改。

通用 Windows 应用的保护功能

当用户从 Microsoft Store 下载通用 Windows 应用时,他们不太可能遇到恶意软件,因为所有应用在 Microsoft Store 中可用之前都经过仔细的筛选过程。 组织通过旁加载进程生成和分发的应用将需要进行内部审查,以确保它们满足组织的安全要求。

不管用户如何获取通用 Windows 应用,他们可以更加自信地使用这些应用。 通用 Windows 应用在 AppContainer 沙盒中使用有限的特权和功能运行。 例如,通用 Windows 应用不具有系统级别的访问权限、严格控制与其他应用的交互,并且没有对数据的访问权限,除非用户明确授予该应用程序权限。

此外,所有通用 Windows 应用都应遵循最低权限安全原则。 应用仅收到执行其合法任务所需的最低权限,因此即使攻击者利用应用,该攻击所带来的损害也是极其有限的,并且应包含在沙盒内。 Microsoft Store 显示应用所需的确切功能 (例如,访问相机) ,以及应用的年龄分级和发布者。

Windows 堆的保护功能

堆是 Windows 用来存储动态应用程序数据的内存中的位置。 Windows 10 通过进一步缓解可能被用作攻击一部分的堆利用的风险,继续改进早期的 Windows 堆设计。

Windows 10 在堆安全性方面具有多个重要改进:

堆元数据强化用于堆使用的内部数据结构,可加强针对内存损坏的保护功能。

堆分配随机化,即使用随机位置和大小进行堆内存分配,使攻击者更难预测要覆盖的关键内存的位置。 具体来说,Windows 10 向新分配的堆添加了随机偏移,从而大大降低了分配的可预测性。

堆保护 内存块之前和之后的页面,它们充当行程线。 如果攻击者尝试进行的写入超出了某一内存块(即称为缓冲区溢出的常用技术),该攻击者将必须覆盖一个保护页面。 修改保护页面的任何尝试都将视为内存损坏,而 Windows 10 将通过立即终止应用做出响应。

内核池的保护功能

Windows 中的操作系统内核留出两个内存池,一个内存池保留在物理内存 (“非分页池”) ,一个可以分页进出物理内存 (“分页池”) 。 随着时间的推移,已添加许多缓解措施,例如进程配额指针编码;lookaside、delay free 和 pool page Cookie;和 PoolIndex 边界检查。 Windows 10添加了多个“池强化”保护,例如完整性检查,可帮助保护内核池免受更高级的攻击。

除池强化外,Windows 10 还包含其他内核强化功能:

内核 DEP和内核 ASLR:遵循与本主题前面所述的数据执行保护和地址空间布局随机化相同的原则。

在 AppContainer 中分析字体:将字体分析隔离在 AppContainer 沙盒中。

禁用 NT 虚拟 DOS 计算机 (NTVDM):默认情况下,禁用旧的 NTVDM 内核模块(用于运行 16 位应用程序),这能消除关联的漏洞。 (启用 NTVDM 会降低对 Null 取消引用和其他攻击的防御。)

监督器模式执行防护 (SMEP) :帮助防止内核 (“监督器”) 在用户页面中执行代码,这是攻击者用于本地内核提升特权 (EOP) 的常见技术。 此配置需要在 Intel Ivy Bridge 或更高版本处理器中找到处理器支持,或者具有 PXN 支持的 ARM。

安全取消链接:有助于防止与创建攻击的取消链接操作结合的池溢出。 Windows 10包括全局安全取消链接,它将堆和内核池的安全取消链接扩展到LIST_ENTRY的所有用法,并包括“FastFail”机制,以实现快速和安全的进程终止。

内存保留:最少为系统保留 64 KB 的进程内存。 不允许应用分配该部分内存。 这种系统分配使得恶意软件更难使用“NULL 取消引用”等技术来覆盖内存中的关键系统数据结构。

控制流保护

将应用程序加载到内存中时,会根据代码大小、请求的内存和其他因素分配空间。 当应用程序开始执行代码时,它会调用位于其他内存地址中的其他代码。 代码位置之间的关系是众所周知的(它们是在代码本身中编写的),但在Windows 10之前,这些位置之间的流并未强制实施,这让攻击者有机会更改流以满足其需求。

在 Windows 10 中,通过控制流保护 (CFG) 功能使这种类型的威胁得到缓解。 当编译为使用 CFG 的受信任应用程序调用代码时,CFG 将验证调用的代码位置是否可执行。 如果位置不受信任,应用程序将立即终止,因为存在潜在的安全风险。

管理员无法配置 CFG;相反,应用程序开发人员可以通过在编译应用程序时配置 CFG 来利用 CFG。 考虑要求应用程序开发人员和软件供应商提供通过启用 CFG 编译的受信任 Windows 应用程序。 例如,它可以为使用 C 或 C++ 编写的应用程序,或使用 Visual Studio 2015 编译的应用程序启用。 有关为 Visual Studio 2015 项目启用 CFG 的信息,请参阅控制流防护。

浏览器是攻击的关键入口点,因此 Microsoft Edge、IE 和其他 Windows 功能充分利用了 CFG。

Microsoft Edge 和 Internet Explorer 11

浏览器安全性是任何安全策略的关键组件,有充分的理由:浏览器是 Internet 的用户界面,环境有许多恶意站点和内容等待攻击。 大多数用户不能在没有浏览器的情况下至少执行部分作业,并且许多用户依赖于浏览器。 这一现实使得浏览器变成恶意黑客发起其攻击的常用途径。

所有浏览器都支持一定程度的可扩展性,以便于执行一些超出浏览器原始范围的操作。 两个常见示例是 Flash 和 Java 扩展,它们使各自的应用程序能够在浏览器中运行。 出于 Web 浏览和应用程序目的(尤其是对于这两种内容类型),Windows 10的安全性是一个优先事项。

Windows 10 包括一款全新的浏览器 Microsoft Edge。 Microsoft Edge 在很多方面都更安全,尤其是:

减小攻击面,不支持非 Microsoft 的二进制扩展。 Microsoft Edge 删除了多个带有易受攻击的接口的浏览器组件。 已删除的组件包括,旧版文档模式和脚本引擎、浏览器帮助程序对象 (BHO)、ActiveX 控件和 Java。 但是,默认情况下,Microsoft Edge 通过内置扩展支持 Flash 内容和 PDF 查看。

运行 64 位进程。 运行较早版本的 Windows 的 64 位电脑通常在 32 位兼容性模式下运行,以支持较旧的且不太安全的扩展。 在 64 位电脑上运行 Microsoft Edge 时,它只运行 64 位进程,这对于攻击而言更安全。

包含内存垃圾收集 (MemGC)。 此功能有助于防止在释放后使用 (UAF) 问题。

设计为通用 Windows 应用。 Microsoft Edge 在本质上具有独立性,并且在从系统、数据和其他应用沙盒化浏览器的 AppContainer 中运行。 Windows 10 上的 IE11 也可以通过增强保护模式利用相同的 AppContainer 技术。 但是,由于 IE11 可以运行 ActiveX 和 BHO,因此与 Microsoft Edge 相比,浏览器和沙盒容易受到范围更广的攻击。

简化了安全配置任务。 由于 Microsoft Edge 使用简化的应用程序结构和单沙盒配置,因此需要的安全设置较少。 此外,Microsoft Edge 默认设置与安全最佳做法保持一致,使其在默认情况下更安全。

除了 Microsoft Edge 之外,Microsoft 在 Windows 10 中还包括 IE11,主要用于向后兼容网站和不适用于 Microsoft Edge 的二进制扩展。 不能将其配置为主浏览器,而是将其配置为可选或自动切换。 我们建议将 Microsoft Edge 用作主要 Web 浏览器,因为它提供与现代 Web 和可能的最佳安全的兼容性。

对于需要 IE11 兼容性的站点(包括需要二进制扩展和插件的站点),请启用企业模式并使用企业模式站点列表来定义哪些站点具有依赖项。 借助此配置,如果 Microsoft Edge 标识了一个需要 IE11 的站点,用户将自动转换到 IE11。

软件供应商可用于在应用中内置缓解功能的函数

一些在 Windows 10 中可用的保护功能是通过可以从应用或其他软件内调用的函数提供的。 此类软件不太可能提供攻击开口。 如果与软件供应商合作,可以请求他们在应用程序中包括这些面向安全性的函数。 下表列出了部分缓解功能类型和对应的面向安全的函数,这些函数可在应用中使用。

注意

控制流防护 (CFG) 也是开发人员可以在编译时包含在软件中的重要缓解功能。 有关详细信息,请参阅本主题前面的控制流防护。

表 4 开发人员可用于将缓解措施构建到应用中的函数

缓解功能

函数

MemProt 动态代码限制

UpdateProcThreadAttribute 函数[PROCESS_CREATION_MITIGATION_POLICY_PROHIBIT_DYNAMIC_CODE_ALWAYS_ON]

LoadLib 映像加载限制

UpdateProcThreadAttribute 函数[PROCESS_CREATION_MITIGATION_POLICY_IMAGE_LOAD_NO_REMOTE_ALWAYS_ON]

子进程限制,限制创建子进程的功能

UpdateProcThreadAttribute 函数[PROC_THREAD_ATTRIBUTE_CHILD_PROCESS_POLICY]

代码完整性限制,限制映像加载

SetProcessMitigationPolicy 函数[ProcessSignaturePolicy]

Win32k 系统调用禁用限制,限制使用 NTUser 和 GDI 的功能

SetProcessMitigationPolicy 函数[ProcessSystemCallDisablePolicy]

高 Entropy ASLR,内存分配中高达 1 TB 的差异

UpdateProcThreadAttribute 函数[PROCESS_CREATION_MITIGATION_POLICY_HIGH_ENTROPY_ASLR_ALWAYS_ON]

严格句柄检查,在发生不良句柄引用时立即引发异常

UpdateProcThreadAttribute 函数[PROCESS_CREATION_MITIGATION_POLICY_STRICT_HANDLE_CHECKS_ALWAYS_ON]

扩展点禁用,阻止使用某些第三方扩展点

UpdateProcThreadAttribute 函数[PROCESS_CREATION_MITIGATION_POLICY_EXTENSION_POINT_DISABLE_ALWAYS_ON]

堆损坏终止,保护系统抵御损坏的堆

UpdateProcThreadAttribute 函数[PROCESS_CREATION_MITIGATION_POLICY_HEAP_TERMINATE_ALWAYS_ON]

了解 Windows 10 中与增强的缓解体验工具包有关的内容

你可能已经熟悉 增强的缓解体验工具包 (EMET) ,该工具包自 2009 年以来提供了各种攻击缓解措施,以及用于配置这些缓解措施的界面。 可以使用本部分来了解 EMET 缓解措施与 Windows 10 中的这些缓解措施的关系。 EMET 的许多缓解措施已内置于Windows 10中,有些还进行了额外的改进。 但是,某些 EMET 缓解措施具有高性能成本,或者似乎对现代威胁相对无效,因此尚未引入Windows 10。

由于许多 EMET 的缓解和安全机制已存在于Windows 10中,并且已得到改进,特别是评估在缓解已知绕过方面具有高可用性的缓解机制,因此版本 5.5x 已宣布为 EMET 的最终主版本 (请参阅增强缓解体验工具包) 。

下表列出了与 Windows 10 功能相关的 EMET 功能。

表 5 与Windows 10特征相关的 EMET 特征

具体的 EMET 功能

这些 EMET 功能如何映射到Windows 10功能

DEPSEHOPASLR(强制 ASLR、底部向上 ASLR)

DEP、SEHOP 和 ASLR 作为可配置功能包含在Windows 10中。 请参阅本主题前面的表 2。可以安装 ProcessMitigations PowerShell 模块,将这些功能的 EMET 设置转换为可应用于Windows 10的策略。

加载库检查 (LoadLib)内存保护检查 (MemProt)

Windows 10 中所有使用这些函数编写的应用程序都支持 LoadLib 和 MemProt。 请参阅本主题前面的表 4。

Null 页

此威胁的缓解措施内置于 Windows 10 中,如本主题前面的内核池保护中的“内存预留”项中所述。

堆喷射EAFEAF+

Windows 10不包括专门映射到这些 EMET 功能的缓解措施,因为它们在当前威胁环境中的影响较小,并且不会显著增加利用漏洞的难度。 随着新的攻击出现,Microsoft 会保持致力于监视安全环境,并采取措施强化针对这些攻击的操作系统。

调用方检查模拟执行流堆叠透视深层挂钩 (ROP“高级缓解”) 反绕道 (ROP“高级缓解”) 禁止的函数 (ROP“高级缓解”)

在 Windows 10 中,通过使用控制流防护编译的应用程序得到缓解,如本主题之前的控制流防护中所述。

将 EMET XML 设置文件转换为 Windows 10 缓解策略

EMET 的优点之一是,它允许将 EMET 缓解的配置设置导入和导出为 XML 设置文件,以便直接部署。 若要从 EMET XML 设置文件中生成适用于 Windows 10 的缓解策略,你可以安装 ProcessMitigations PowerShell 模块。 在提升的 PowerShell 会话中,运行此 cmdlet:

Install-Module -Name ProcessMitigations

Get-ProcessMitigation cmdlet 从注册表或正在运行的进程中获取当前缓解设置,或,它可以将所有设置保存到 XML 文件中。

若要获取 notepad.exe 的所有运行实例的当前设置:

Get-ProcessMitigation -Name notepad.exe -RunningProcess

若要获取 notepad.exe 的注册表中的当前设置:

Get-ProcessMitigation -Name notepad.exe

若要使用 pid 1304 获取正在运行的进程的当前设置:

Get-ProcessMitigation -Id 1304

若要从注册表获取所有进程缓解设置,并将其保存到 xml 文件 settings.xml 中:

Get-ProcessMitigation -RegistryConfigFilePath settings.xml

Set-ProcessMitigation cmdlet 可启用和禁用进程缓解,或从 XML 文件中进行批量设置。

若要从注册表中获取“notepad.exe”的当前进程缓解,然后启用 MicrosoftSignedOnly 并禁用 MandatoryASLR:

Set-ProcessMitigation -Name Notepad.exe -Enable MicrosoftSignedOnly -Disable MandatoryASLR

若要从 XML 文件(可以从 get-ProcessMitigation -RegistryConfigFilePath settings.xml 中生成)设置进程缓解:

Set-ProcessMitigation -PolicyFilePath settings.xml

若要将系统默认设置设置为 MicrosoftSignedOnly:

Set-ProcessMitigation -System -Enable MicrosoftSignedOnly

ConvertTo-ProcessMitigationPolicy cmdlet 可转换缓解策略文件格式。 语法为:

ConvertTo-ProcessMitigationPolicy -EMETFilePath

示例:

将 EMET 设置转换为 Windows 10 设置:你可以运行 ConvertTo-ProcessMitigationPolicy 并提供 EMET XML 设置文件作为输入,这会生成 Windows 10 缓解设置的结果文件。 例如:

ConvertTo-ProcessMitigationPolicy -EMETFilePath policy.xml -OutputFilePath result.xml

审核和修改 (输出文件) 转换的设置 :通过更多 cmdlet,可以在输出文件中应用、枚举、启用、禁用和保存设置。 例如,此 cmdlet 启用 SEHOP,并禁用记事本的 MandatoryASLR 和 DEPATL 注册表设置:

Set-ProcessMitigation -Name notepad.exe -Enable SEHOP -Disable MandatoryASLR,DEPATL

将攻击面减少 (ASR) 设置转换为代码完整性策略文件:如果输入文件包含 EMET 的攻击面减少 (ASR) 缓解的任何设置,转换器还将创建代码完整性策略文件。 在这种情况下,可以完成代码完整性策略的合并、审核和部署过程。 有关详细信息,请参阅部署Windows Defender应用程序控制 (WDAC) 策略。 此完成将在等效于 EMET ASR 保护的Windows 10启用保护。

将证书信任设置转换为企业证书固定规则:如果你有 EMET“证书信任”XML 文件 (固定规则文件) ,则还可以使用 ConvertTo-ProcessMitigationPolicy 将固定规则文件转换为企业证书固定规则文件。 然后,你可以完成启用该文件,如企业证书固定中所述。 例如:

ConvertTo-ProcessMitigationPolicy -EMETfilePath certtrustrules.xml -OutputFilePath enterprisecertpinningrules.xml

EMET 相关产品

Microsoft 咨询服务 (MCS) 和 Microsoft 支持/Premier Field Engineering (PFE) 提供各种 EMET 选项、EMET 支持和 EMET 相关报告和审核产品,例如 EMET 企业报告服务 (ERS)。 对于目前使用此类产品或对类似功能感兴趣的任何企业客户,我们建议评估Microsoft Defender for Endpoint。

相关主题

Windows Server 2016 中的安全和保障

Microsoft Defender for Endpoint - 资源

Microsoft Microsoft Defender for Endpoint - 文档

Exchange Online 高级威胁防护服务说明

Microsoft Defender for Office 365

Microsoft 恶意软件防护中心

反馈

此页面是否有帮助?

是

否

提供产品反馈

反馈

Coming soon: Throughout 2024 we will be phasing out GitHub Issues as the feedback mechanism for content and replacing it with a new feedback system. For more information see: https://aka.ms/ContentUserFeedback.

提交和查看相关反馈

此产品

此页面

查看所有页面反馈

其他资源

加州消费者隐私法案 (CCPA) 禁用图标

你的隐私选择

主题

亮

暗

高对比度

早期版本

博客

参与

隐私

使用条款

商标

© Microsoft 2024

其他资源

本文内容

加州消费者隐私法案 (CCPA) 禁用图标

你的隐私选择

主题

亮

暗

高对比度

早期版本

博客

参与

隐私

使用条款

商标

© Microsoft 2024

微软宣布增强缓解体验工具包 (EMET) 5.0 全面上市 - MSPoweruser

微软宣布增强缓解体验工具包 (EMET) 5.0 全面上市 - MSPoweruser

跳到内容

菜单

热销

谷歌双子座

副驾驶升级

Apple Vision Pro 击中靶心

新闻中心

应用

软件评论

的Xbox

Samsung

Apple

关于我们

会员披露

联系我们

使用条款

隐私政策

关注我们

YouTube

谷歌双子座

副驾驶升级

Apple Vision Pro 击中靶心

Share

分享此文章

新闻

您很快就可以通过新的转录功能阅读、搜索、跳转 Apple 播客

5小时前

微软奖励用户再次对该计划的最新变化感到愤怒

5小时前

Apple 终止 Epic 的 Apple 开发者帐户

5小时前

微软的绝望达到新高;在 Google 上投放 Bing 搜索结果广告

5小时前

微软宣布增强缓解体验工具包 (EMET) 5.0 全面上市

微软

1分钟读

发表于 2014 年 7 月 31 日

by

微软新闻

发表于

2014 年 7 月 31 日

Share

分享此文章

读者帮助支持 MSPoweruser。 当您使用我们网站上的链接进行购买时,我们可能会赚取联属佣金。

阅读联属网络营销披露页面,了解如何轻松且不花钱地帮助 MSPoweruser。 查看更多

微软今天宣布全面上市 增强型缓解体验工具包(EMET)5.0. EMET 是一款免费工具,旨在通过帮助阻止和终止对手在构成系统时可能使用的最常见技术,帮助客户制定针对网络攻击的深度防御策略。 增强的缓解体验工具包 (EMET) 是一种实用程序,旨在帮助用户阻止黑客通过常见攻击访问他们的系统。 EMET 使用户能够管理安全缓解技术,帮助攻击者更难利用给定软件中的漏洞。 EMET 有助于保护您的计算机免受新的或未发现的威胁,直到它们可以通过正式的安全更新得到解决。

“EMET 是一款免费工具,旨在帮助客户制定针对网络攻击的深度防御策略,帮助阻止和终止对手在构建系统时可能使用的最常见技术,”他在博客文章中写道。 EMET 5.0“通过两项新的缓解措施和新功能进一步帮助保护客户,从而为客户的部署提供额外的灵活性。”

阅读更详细 Microsoft安全响应中心博客.

有关主题的更多信息: EMET, EMET 5.0, 微软, 安全响应中心

微软新闻

新闻中心

Microsoft News 是 MSPowerUser 的前新闻编辑室团队。 今天,我们与各种记者和报道合作,他们向我们提供新闻和事件。

微软新闻

新闻中心

Microsoft News 是 MSPowerUser 的前新闻编辑室团队。 今天,我们与各种记者和报道合作,他们向我们提供新闻和事件。

了解更多

微软奖励用户再次对该计划的最新变化感到愤怒

微软将于 2025 年终止对 Android Windows 子系统的支持

AWS 取消数据出口费用,给 Microsoft Azure 带来压力

Microsoft Orca-Math 是一种小型语言模型,在解决数学问题方面可以超越 GPT-3.5 和 Gemini Pro

PowerToys v0.79.0 现已推出,对颜色选择器工具进行了漂亮的更改

如何修复 Microsoft Edge 内存不足且此页面出现问题

11 年的第一个 Windows 2024 功能即将推出,并对 Copilot、Widgets 等进行了调整

Microsoft Copilot 终于在 4 月份登陆 OneDrive

< 返回

×

此页面有用吗?

如果您在阅读本文后成功解决了技术问题,请告诉我们。

我们很高兴听到这个消息!

您可以订阅我们的时事通讯,了解最新消息和最优惠的价格!

我同意 隐私政策 关于我的个人数据

请检查您的电子邮件收件箱以确认订阅。

你有什么建议吗?

我们知道寻找通用解决方案是多么令人沮丧。

如果您遇到以下错误 不存在 在文章中,或者如果你知道 更好的解决方案,请帮助我们改进本指南。

名字 *

邮箱地址 *

建议类型 *

文章没有解决我的问题我有更好的解决方案解决方案都是错误的

产品描述 *

如果我的反馈将在文章中使用,我希望得到认可。

Δ

关注我们

YouTube

我同意 隐私政策 关于我的个人数据

请检查您的电子邮件收件箱以确认订阅。

第 1 栏

AI

开发工具

企业

营销

安保行业

第 2 栏

软件

微软

Android

谷歌

公司联络号码

第 3 栏

硬件

交易

传闻

备件

PLAYSTATION

第 4 栏

How-To

评论

浏览器

社交媒体

混合现实

使用条款

隐私政策

联系我们

EMET mitigations guidelines - Microsoft Support

EMET mitigations guidelines - Microsoft Support

Skip to main content

Microsoft

Support

Support

Support

Home

Microsoft 365

Office

Products

Microsoft 365

Outlook

Microsoft Teams

OneDrive

OneNote

Windows

Microsoft Edge

more ...

Devices

Surface

PC Accessories

Mobile

Xbox

PC Gaming

HoloLens

Hardware warranties

Account & billing

Account

Microsoft Store & billing

Resources

What's new

Community forums

Microsoft 365 Admins

Small Business Portal

Developer

Education

Report a support scam

More

Buy Microsoft 365

All Microsoft

Global

Microsoft 365

Teams

Copilot

Windows

Surface

Xbox

Deals

Small Business

Support

Software

Software

Windows Apps

AI

Outlook

OneDrive

Microsoft Teams

OneNote

Microsoft Edge

Skype

PCs & Devices

PCs & Devices

Computers

Shop Xbox

Accessories

VR & mixed reality

Certified Refurbished

Trade-in for cash

Entertainment

Entertainment

Xbox Game Pass Ultimate

PC Game Pass

Xbox games

PC and Windows games

Movies & TV

Business

Business

Microsoft Cloud

Microsoft Security

Dynamics 365

Microsoft 365 for business

Microsoft Power Platform

Windows 365

Microsoft Industry

Small Business

Developer & IT

Developer & IT

Azure

Developer Center

Documentation

Microsoft Learn

Microsoft Tech Community

Azure Marketplace

AppSource

Visual Studio

Other

Other

Microsoft Rewards

Free downloads & security

Education

Gift cards

Licensing

Unlocked stories

View Sitemap

Search

Search for help

No results

Cancel

Sign in

Sign in with Microsoft

Sign in or create an account.

Hello,

Select a different account.

You have multiple accounts

Choose the account you want to sign in with.

EMET mitigations guidelines

Developer Tools More...Less

Summary

The Enhanced Mitigation Experience Toolkit (EMET) is a utility that helps prevent vulnerabilities in software from being successfully exploited. EMET achieves this goal by using security mitigation technologies. These technologies function as special protections and obstacles that an exploit author must defeat to exploit software vulnerabilities. These security mitigation technologies do not guarantee that vulnerabilities cannot be exploited. However, they work to make exploitation as difficult as possible to perform. For more information about EMET, click the following article number to view the article in the Microsoft Knowledge Base:

2458544 The Enhanced Mitigation Experience Toolkit When EMET mitigations are applied to certain software or certain kinds of software, compatibility issues may occur because the protected software behaves similarly to how an exploit would behave. This article describes the kind of software that usually presents compatibility issues with EMET’s mitigations and a list of products that exhibited compatibility issues with one or more of the mitigations that are offered by EMET.

More Information

Generic guidelines

EMET mitigations work at a very low level in the operating system, and some kinds of software that perform similar low-level operations might have compatibility issues when they are configured to be protected by using EMET. The following is a list of the kinds of software that should not be protected by using EMET:

Anti-malware and intrusion prevention or detection software

Debuggers

Software that handles digital rights management (DRM) technologies (that is, video games)

Software that use anti-debugging, obfuscation, or hooking technologies

Certain host-based intrusion prevention system (HIPS) applications may provide protections that resemble those of EMET. When these applications are installed on a system together with EMET, additional configuration may be required to enable the two products to coexist.

Additionally, EMET is intended to work together with desktop applications, and you should protect only those applications that receive or handle untrusted data. System and network services are also out-of-scope for EMET. Although it is technically possible to protect these services by using EMET, we do not advise you to do this.

Application compatibility list

The following is a list of specific products that have compatibility issues in regards to the mitigations that are offered by EMET. You must disable specific incompatible mitigations if you want to protect the product by using EMET. Be aware that this list takes into consideration the default settings for the latest version of the product. Compatibility issues may be introduced when you apply certain add-ins or additional components to the standard software.

Incompatible mitigations

Product

EMET 4.1 Update 1

EMET 5.2

EMET 5.5 and newer

.NET 2.0/3.5

Export Address Filtering (EAF)/Import Address Filtering (IAF)

EAF/IAF

EAF/IAF

7-Zip Console/GUI/File Manager

(EAF)

EAF

EAF

AMD 62xx processors

EAF

EAF

EAF

Beyond Trust Power Broker

Not applicable

EAF, EAF+, Stack Pivot

EAF, EAF+, Stack Pivot

Certain AMD/ATI video drivers

System ASLR=AlwaysOn

System ASLR=AlwaysOn

System ASLR=AlwaysOn

DropBox

EAF

EAF

EAF

Excel Power Query, Power View, Power Map and PowerPivot

EAF

EAF

EAF

Google Chrome

SEHOP*

SEHOP*

SEHOP*, EAF+

Google Talk

DEP, SEHOP*

DEP, SEHOP*

DEP, SEHOP*

Immidio Flex+

Not applicable

EAF

EAF

McAfee HDLP

EAF

EAF

EAF

Microsoft Office Web Components (OWC)

System DEP=AlwaysOn

System DEP=AlwaysOn

System DEP=AlwaysOn

Microsoft PowerPoint

EAF

EAF

EAF

Microsoft Teams

SEHOP*

SEHOP*

SEHOP*, EAF+

Microsoft Word

Heapspray

Not applicable

Not applicable

Oracle Javaǂ

Heapspray

Heapspray

Heapspray

Pitney Bowes Print Audit 6

SimExecFlow

SimExecFlow

SimExecFlow

Siebel CRM version is 8.1.1.9

SEHOP

SEHOP

SEHOP

Skype

EAF

EAF

EAF

SolarWinds Syslogd Manager

EAF

EAF

EAF

VLC Player 2.1.3+

SimExecFlow

Not applicable

Not applicable

Windows Media Player

MandatoryASLR, EAF, SEHOP*

MandatoryASLR, EAF, SEHOP*

MandatoryASLR, EAF, SEHOP*

Windows Photo Gallery

Caller

Not applicable

Not applicable

* Only in Windows Vista and earlier versions

ǂ EMET mitigations might be incompatible with Oracle Java when they are run by using settings that reserve a large chunk of memory for the virtual machine (that is, by using the -Xms option).

Frequently asked questions

Q: What are the exploits for which CVEs have been blocked by EMET?

A: The following is a partial list of the CVEs for which the known exploits are successfully blocked by EMET at the time of discovery:

CVE number

Product family

CVE-2004-0210

Windows

CVE-2006-2492

Office

CVE-2006-3590

Office

CVE-2007-5659

Adobe Reader, Adobe Acrobat

CVE-2008-4841

Office

CVE-2009-0927

Adobe Reader, Adobe Acrobat

CVE-2009-4324

Adobe Reader, Adobe Acrobat

CVE-2010-0188

Adobe Reader, Adobe Acrobat

CVE-2010-0806

Internet Explorer

CVE-2010-1297

Adobe Flash Player, Adobe AIR, Adobe Reader, Adobe Acrobat

CVE-2010-2572

Office

CVE-2010-2883

Adobe Reader, Adobe Acrobat

CVE-2010-3333

Office

CVE-2010-3654

Adobe Flash Player

CVE-2011-0097

Office

CVE-2011-0101

Office

CVE-2011-0611

Adobe Flash Player, Adobe AIR, Adobe Reader, Adobe Acrobat

CVE-2011-1269

Office

CVE-2012-0158

Office, SQL Server, Commerce Server, Visual FoxPro, Visual Basic

CVE-2012-0779

Adobe Flash Player

CVE-2013-0640

Adobe Reader, Adobe Acrobat

CVE-2013-1331

Office

CVE-2013-1347

Internet Explorer

CVE-2013-3893

Internet Explorer

CVE-2013-3897

Internet Explorer

CVE-2013-3906

Windows, Office

CVE-2013-3918

Windows

CVE-2013-5065

Windows

CVE-2013-5330

Adobe Flash Player, Adobe AIR

CVE-2014-0322

Internet Explorer

CVE-2014-0497

Adobe Flash Player

CVE-2014-1761

Office, SharePoint

CVE-2014-1776

Internet Explorer

CVE-2015-0313

Adobe Flash Player

CVE-2015-1815

Internet Explorer

Q: How do I uninstall Microsoft EMET 5.1 by using an MSIEXEC command or a registry command?

A: See the references in the following TechNet topic:

Msiexec (command-line options)

Q: How do I disable Watson Error Reporting (WER)?

A: See the references in the following Windows and Windows Server articles:

WER Settings

Windows Error Reporting

Third-party information disclaimer

Third-party information disclaimer

The third-party products that this article discusses are manufactured by companies that are independent of Microsoft. Microsoft makes no warranty, implied or otherwise, about the performance or reliability of these products.

SUBSCRIBE RSS FEEDS

Need more help?

Want more options?

Discover

Community

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

Microsoft 365 subscription benefits

Microsoft 365 training

Microsoft security

Accessibility center

Communities help you ask and answer questions, give feedback, and hear from experts with rich knowledge.

Ask the Microsoft Community

Microsoft Tech Community

Windows Insiders

Microsoft 365 Insiders

Was this information helpful?

Yes

No

Thank you! Any more feedback for Microsoft?

Can you help us improve? (Send feedback to Microsoft so we can help.)

What affected your experience?

Resolved my issue

Clear instructions

Easy to follow

No jargon

Pictures helped

Other

Didn't match my screen

Incorrect instructions

Too technical

Not enough information

Not enough pictures

Other

Any additional feedback? (Optional)

Submit feedback

By pressing submit, your feedback will be used to improve Microsoft products and services.

Your IT admin will be able to collect this data.

Privacy Statement.

Thank you for your feedback!

×

What's new

Surface Laptop Studio 2

Surface Laptop Go 3

Surface Pro 9

Surface Laptop 5

Surface Studio 2+

Copilot in Windows

Microsoft 365

Windows 11 apps

Microsoft Store

Account profile

Download Center

Microsoft Store support

Returns

Order tracking

Certified Refurbished

Microsoft Store Promise

Flexible Payments

Education

Microsoft in education

Devices for education

Microsoft Teams for Education

Microsoft 365 Education

How to buy for your school

Educator training and development

Deals for students and parents

Azure for students

Business

Microsoft Cloud

Microsoft Security

Dynamics 365

Microsoft 365

Microsoft Power Platform

Microsoft Teams

Microsoft Industry

Small Business

Developer & IT

Azure

Developer Center

Documentation

Microsoft Learn

Microsoft Tech Community

Azure Marketplace

AppSource

Visual Studio

Company

Careers

About Microsoft

Company news

Privacy at Microsoft

Investors

Diversity and inclusion

Accessibility

Sustainability

English (United States)

Your Privacy Choices Opt-Out Icon

Your Privacy Choices

Your Privacy Choices Opt-Out Icon

Your Privacy Choices

Sitemap

Contact Microsoft

Privacy

Manage cookies

Terms of use

Trademarks

Safety & eco

Recycling

About our ads

© Microsoft 2024

5.2 EMET 的末路 - 漏洞分析基础 - 漏洞分析 - 看雪学苑-看雪-安全培训|安全招聘|www.kanxue.com

5.2 EMET 的末路 - 漏洞分析基础 - 漏洞分析 - 看雪学苑-看雪-安全培训|安全招聘|www.kanxue.com

{

"create_date": "2017-12-8",

"update_date": "2017-12-14",

"username": "BDomne",

"views": 6021,

"favorator": 2,

"publish_doctype": "2"

}

返回

章节

问答

笔记

1 概述1.1 知识要求1.2 资源推荐1.3 心得体会1.4 常见术语2 调试器2.1 WinDbg 的使用2.2 IDA 补丁比对5 漏洞利用防护5.1 漫谈 Win10 漏洞利用防护5.2 EMET 的末路

暂无章节

5.2 EMET 的末路

最早的 EMET(Enhanced Mitigation Experience Toolkit)版本是在 2009 年时发布的,它的诞生是为了增强系统对 0day 漏洞的防护。对于攻击者可能用到的漏洞利用技术,EMET 会试图阻止相关操作或使这些操作不再有效。即使是未知的漏洞威胁,EMET 也能起到很好的防护作用。

EMET 允许用户将如下这些安全防护措施应用到系统中:

对微软来说,EMET 已经被证明是有用的。首先,它能缓解许多当下常见的漏洞利用攻击,用户不必再等待 Windows 版本更新后的解决方案。其次,EMET 可用于评估新的安全特性,这也直接导致 Windows 7, 8, 8.1 和 10 中许多机制的创新。

但 EMET 也有严重的缺陷,它不是操作系统的一部分。许多 EMET 的特性也并非十分健壮,其中就有可能存在相应的绕过技术。同时,EMET 中用到的一些 Hook 方式有悖于系统的设计,这对操作系统的性能、可靠性以及其上运行的应用程序都带来了严重的副作用。此外,在操作系统发展的同时,EMET 的脚步显然没有跟上。

Windows 10 Fall Creators 更新成了 EMET 的末路,出于兼容性、可靠性以及性能方面的考虑,在该版本的 Win10 系统中会自动卸载 EMET,并且新引入了 WDEG(Windows Defender Exploit Guard),其包含 4 个组件:

- Attack Surface Reduction:一组控件,通过阻止来自 Office、脚本和 email 的安全威胁来保护计算机不被恶意程序感染。

- Network protection:基于 Windows Defender SmartScreen 来阻止进程连接到不被信任的主机,以此保护终端设备免受 Web 层面的威胁。

- Controlled folder access:通过阻止非信任进程对文件的访问来保护敏感数据免受勒索软件的影响。

- Exploit protection:一套直接内置于系统中的漏洞利用缓解措施和保护增强方案。

这里的 Exploit protection 组件即用于取代 EMET。而 Exploit protection 中使用的配置文件格式和 EMET 是不同的,为了便于移植,PowerShell 提供了一个模块来实现 EMET 中 XML 配置文件的转换:

参考:

[1] EMET 5 5 User's Guide

[https://download.microsoft.com/download/7/7/1/771312BF-53F1-4FE1-B894-8EE93ABE567E/EMET%205%205%20User's%20Guide.pdf](https://download.microsoft.com/download/7/7/1/771312BF-53F1-4FE1-B894-8EE93ABE567E/EMET%205%205%20User's%20Guide.pdf)

[2] Moving Beyond EMET

[https://blogs.technet.microsoft.com/srd/2016/11/03/beyond-emet/](https://blogs.technet.microsoft.com/srd/2016/11/03/beyond-emet/)

[3] Moving Beyond EMET II – Windows Defender Exploit Guard

[https://blogs.technet.microsoft.com/srd/2017/08/09/moving-beyond-emet-ii-windows-defender-exploit-guard/](https://blogs.technet.microsoft.com/srd/2017/08/09/moving-beyond-emet-ii-windows-defender-exploit-guard/)

[4] Windows Defender Exploit Guard: Reduce the attack surface against next-generation malware

[https://blogs.technet.microsoft.com/mmpc/2017/10/23/windows-defender-exploit-guard-reduce-the-attack-surface-against-next-generation-malware/](https://blogs.technet.microsoft.com/mmpc/2017/10/23/windows-defender-exploit-guard-reduce-the-attack-surface-against-next-generation-malware/)

⋮

问答

标题

雪币悬赏 (剩余0雪币)

内容

提交

请扫码订阅

有回复时将及时提醒您

其他问答

暂无记录

笔记

公开笔记

提交

取消

保存

同学笔记({{ other_total }})

我的笔记({{ my_total }})

{{ item.username }}

{{item.video_time_fmt}}

查看完整内容

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公开":"未公开"}}

笔记审核中

收起

删除

编辑

{{ item.likes }}

{{ item.likes }}

采集

已采集

上一页

下一页

资料下载

暂无记录

作业

暂无记录

看雪SRC |

关于我们 |

域名:加速乐 |

SSL证书:亚洲诚信 |

安全网易易盾

©2000 - 2024 看雪 /

沪ICP备2022023406号-1

/ 沪公网安备 31011502006611号

客服电话:

15300487856

周一至周五 9:00-18:00

电话

邮件

客服

版权声明:本文由tp钱包官网下载发布,如需转载请注明出处。

本文链接:https://www.siyuewuyu.com/article/91.html